แคมเปญ Phishing ใหม่! ใช้มัลแวร์ Grandoreiro โจมตีไปยังธุรกิจทางการเงินต่าง ๆ

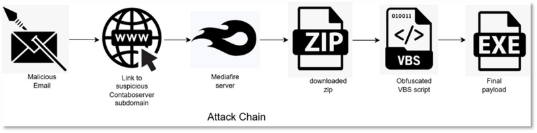

- ในขั้นตอนแรก แฮกเกอร์จะปลอมตัวเป็นหน่วยงานด้านภาษีของรัฐบาลเพื่อดำเนินการโจมตีแบบ Phishing โดยอาศัยบริการโฮสติ้งและเซิร์ฟเวอร์จาก Ovhcloud รวมถึงใช้เครื่องมือ GNU Mailutils 3.7 สำหรับส่งอีเมล เพื่อเพิ่มความน่าเชื่อถือให้มากยิ่งขึ้น อีเมลที่ส่งออกจะถูกตั้งค่าสถานะเป็น "High Importance" พร้อมแนบข้อความเตือนเกี่ยวกับ "ค่าปรับภาษีเร่งด่วน" เพื่อเร่งเร้าให้เหยื่อหลงเชื่อและรีบคลิกลิงก์ที่แนบมา

- ภายในอีเมลจะฝังลิงก์อันตราย ซึ่งเมื่อเหยื่อคลิกเข้าไป จะถูกเปลี่ยนเส้นทางไปยัง VPS หรือเซิร์ฟเวอร์ที่โฮสต์อยู่บนบริการของ Contabo โดยมีการตั้งค่าจำกัดการเข้าถึงเฉพาะจากบางประเทศเท่านั้น ทั้งนี้ ในแต่ละแคมเปญการโจมตี แฮกเกอร์จะมีการเปลี่ยนแปลง Subdomain ของ URL อยู่ตลอดเวลา เพื่อหลีกเลี่ยงการตรวจจับ นอกจากนี้ ไฟล์โค้ด รูปภาพ และสคริปต์ที่ใช้สร้างหน้าเว็บ Phishing ก็มักจะถูกเก็บไว้ภายใน Subdomain เหล่านี้ด้วย

- เมื่อเหยื่อคลิกปุ่ม "Download PDF" บนหน้าเว็บไซต์ ระบบจะเรียกใช้คำสั่ง JavaScript โดยทำงานผ่านฟังก์ชัน async() เพื่อทำการตรวจสอบข้อมูลเว็บเบราว์เซอร์และแพลตฟอร์มของเหยื่อผ่าน navigator.userAgent จากนั้นระบบจะดึง URL จากไฟล์ PHP ที่อยู่บนเซิร์ฟเวอร์ของแฮกเกอร์ ซึ่ง URL ดังกล่าวจะเปลี่ยนเส้นทางเหยื่อไปยังเว็บไซต์ Mediafire.net ซึ่งเป็นบริการฝากไฟล์ออนไลน์ เพื่อดาวน์โหลดไฟล์ ZIP หรือไฟล์ Payload สำหรับดำเนินการในขั้นตอนถัดไปของการโจมตี

- ไฟล์ ZIP ที่เหยื่อดาวน์โหลดอาจมีการตั้งรหัสผ่าน ภายในบรรจุไฟล์ VBS ที่ถูก Obfuscation ด้วยเครื่องหมาย ":" จำนวนมากเพื่อป้องกันการวิเคราะห์ โค้ด VBS นี้ฝังไฟล์ ZIP ที่เข้ารหัส Base64 แยกเป็นหลายส่วน เมื่อสคริปต์รัน จะรวมตัวแปร ถอดรหัส Base64 สร้างไฟล์ ZIP ใหม่ใน C:UsersPublic แตกไฟล์เพื่อดึงไฟล์ EXE ออกมา บันทึกเส้นทางไฟล์ใน .txt แล้วสั่งรัน EXE ผ่าน Wscript.Shell

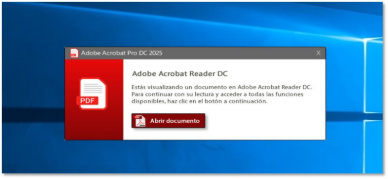

- เมื่อไฟล์ EXE ทำงาน จะมีการแสดงหน้าต่างป๊อปอัป Error ปลอมของ Acrobat Reader เพื่อหลอกให้เหยื่อกดปุ่ม "OK" หากเหยื่อคลิก มัลแวร์จะเริ่มเชื่อมต่อกับ C2 Server ผ่าน IP Address 18.212.216[.]95 บน AWS โดยใช้พอร์ต 42195 พร้อมทั้งพยายามเข้าถึง URL hxxp://18.212.216[.]95:42195/AudioCoreBCPbSecureNexusLink[.]xml เพื่อรับคำสั่งเพิ่มเติมจากผู้ควบคุม นอกจากนี้ มัลแวร์ยังสแกนโฟลเดอร์ C:Program Files (x86)Bitcoin เพื่อค้นหาข้อมูลส่วนตัวที่เกี่ยวข้องกับ Bitcoin รวมถึงรวบรวมข้อมูล GUID ของระบบ ชื่อเครื่อง และภาษาที่ใช้งานจาก Registry เพื่อนำข้อมูลทั้งหมดส่งกลับไปยังเซิร์ฟเวอร์

รูปที่ 2: หน้าต่างป๊อปอัปแสดง Error ของ Acrobat Reader ปลอม

ผลกระทบจากการโจมตี

การโจมตีด้วยมัลแวร์ Grandoreiro ส่งผลให้ข้อมูลสำคัญของเหยื่อ เช่น ชื่อผู้ใช้ รหัสผ่าน และข้อมูลบัญชีธนาคาร ถูกขโมยไป นอกจากนี้ มัลแวร์ยังมีการค้นหาและพยายามเข้าถึงไฟล์กระเป๋าเงิน Bitcoin ของเหยื่อ ซึ่งอาจนำไปสู่การสูญเสียทรัพย์สินทางการเงิน ทำให้ระบบและข้อมูลของเหยื่อมีความเสี่ยงสูงต่อการถูกละเมิดและสูญหาย

สรุปการโจมตี

การโจมตีเริ่มจากแฮกเกอร์จะทำการ Phishing ที่ปลอมตัวเป็นหน่วยงานภาษี เพื่อหลอกเหยื่อให้คลิกลิงก์ดาวน์โหลดไฟล์ ZIP ที่ซ่อนมัลแวร์ Grandoreiro ซึ่งเป็นโทรจันขโมยข้อมูล เมื่อเหยื่อรันไฟล์ มัลแวร์จะเชื่อมต่อกับเซิร์ฟเวอร์ C2 เพื่อเริ่มขโมยข้อมูลบัญชีและค้นหาไฟล์ Bitcoin โดยใช้เซิร์ฟเวอร์ Contabo และ Mediafire เพื่อกระจายมัลแวร์

คำแนะนำ

- หลีกเลี่ยงการคลิกลิงก์จากอีเมลต้องสงสัย

- ควรบล็อก IoCs เพื่อป้องกันการเชื่อมต่อที่เป็นอันตราย

- Awareness Training เรื่องรูปแบบการโจมตีให้กับบุคลากรในองค์กร เช่น Phishing

- เปิดใช้งาน Mail Gateway เพื่อป้องการอีเมลและลิงก์ที่อันตราย

- ทำการ Full-Scan ที่ Endpoint ทุก ๆ ครั้งต่อสัปดาห์ เพื่อป้องกันไฟล์อันตราย

แหล่งอ้างอิง

https://securityonline.info/grandoreiro-trojan-resurges-in-phishing-attacks/

https://www.forcepoint.com/blog/x-labs/grandoreiro-trojan-targets-mexico-argentina-spain