เตือนภัย! แฮกเกอร์หลอกให้ผู้ใช้งานติดตั้งแอปขโมยข้อมูล

- เริ่มแรกแฮกเกอร์จะหลอกให้ผู้ใช้งานติดตั้งแอปพลิเคชันพลิเคชันที่ปลอมเป็นแอปของทางรัฐ ที่เมื่อติดตั้งแล้วแอปจะแจ้งให้ผู้ใช้งานอัปเดตสำหรับแอปพลิเคชันทันที เมื่อคลิก ติดตั้งอัปเดต แอปพลิเคชันจะขออนุญาตเชื่อมต่อ VPN เมื่อยืนยันคำขอเชื่อมต่อ VPN แล้ว แอปพลิเคชันจะขออนุญาตติดตั้งแอปพลิเคชันเพิ่มเติม เมื่อได้รับอนุญาต แอปพลิเคชันจะเริ่มการติดตั้ง

- เมื่อผู้ใช้งานติดตั้งแอปพลิเคชันพลิเคชันแล้ว แอปพลิเคชันจะแจ้งให้ผู้ใช้งาน ติดตั้งอัปเดต เพื่อขอสิทธิ์ในการเชื่อม VPN ซึ่งการติดตั้งอัปเดตนี้จริง ๆ แล้วคือการติดตั้งแอปพลิเคชันพลิเคชันใหม่อีกแอปที่ใช้ชื่อเดียวกัน เมื่อติดตั้งแล้ว แอปพลิเคชันจะซ่อนไอคอนจาก App Drawer

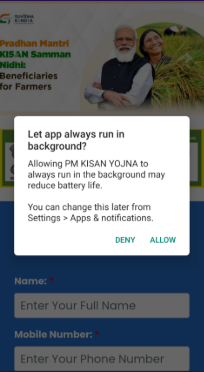

- จากนั้นแอปพลิเคชันจะเปิดหน้าปลอม PM-Kisan Samman Nidhi ขึ้นมา เพื่อหลอกให้ผู้ใช้งานกรอกข้อมูลต่าง ๆ เช่น ชื่อ หมายเลขโทรศัพท์มือถือ บัตร Aadhaar บัตร PAN วันเกิด และขออนุญาตให้ทำงานในเบื้องหลัง

รูปที่ 1: ขออนุญาตให้ทำงานในเบื้องหลัง

- สุดท้าย แอปพลิเคชันพลิเคชันที่ 2 จะขอสิทธิ์ในการเข้าถึงข้อความ SMS เพื่อส่งข้อมูลทั้งหมดที่ขโมยมากลับไปยังเซิร์ฟเวอร์ C2

ผลกระทบจากการโจมตี

ผลกระทบจากการโจมตีด้วยแคมเปญดังกล่าวส่งผลให้ผู้ใช้งานถูกขโมยข้อมูลต่าง ๆ เช่น ชื่อ หมายเลขโทรศัพท์มือถือ บัตร Aadhaar บัตร PAN และวันเกิด ทำให้เหยื่อตกอยู่ในความเสี่ยง สวมรอยตัวตน และมัลแวร์ยังฝังตัวเงียบ ส่งผลให้สามารถถูกดักจับข้อมูลได้อีกด้วย

สรุปการโจมตี

การโจมตีจะเริ่มต้นด้วยแฮกเกอร์จะหลอกให้ผู้ใช้งานติดตั้งแอปพลิเคชันพลิเคชันที่ปลอมเป็นแอปของทางรัฐ จากนั้นจะหลอกผู้ใช้งานให้กด ติดตั้งอัปเดต และขอสิทธิ์ในการเชื่อมต่อ VPN และติดตั้ง APK เพิ่มเติม ต่อมาแอปพลิเคชันจะเปิดหน้าปลอมที่หลอกให้ผู้ใช้งานกรอกข้อมูลส่วน พร้อมขอสิทธิ์ทำงานเบื้องหลัง และจะขอสิทธิ์ในการเข้าถึงข้อความ SMS เพื่อส่งข้อมูลทั้งหมดที่ขโมยมากลับไปยังเซิร์ฟเวอร์ C2

คำแนะนำ

- ควรอัปเดตและติดตั้งแอปพลิเคชันจาก Play Store เท่านั้น

- ปิด Install unknown apps เพื่อยกเลิกสิทธิ์การติดตั้งจากแหล่งที่ไม่รู้จัก

- หลีกเลี่ยงการอนุญาตการเชื่อมต่อ VPN หากไม่จำเป็น ซึ่งแอปทั่วไปของรัฐบาลหรือสิทธิประโยชน์ทางการเงินไม่จำเป็นใช้ VPN สำหรับการใช้งาน

- ตรวจสอบรายชื่อแอปเป็นประจำ เพื่อค้นหาแอปชื่อซ้ำกัน หากพบให้ลบออกทันที

- เปิดใช้ 2FA หรือ MFA กับบริการทางการเงินทั้งหมด

- อัปเดต OS และแพตช์ความปลอดภัยสม่ำเสมอ

แหล่งอ้างอิง

https://securityonline.info/fake-government-android-app-found-delivering-stealer-malware/