กลุ่มแฮ็กเกอร์ Hazy Hawk โจมตีองค์กรต่าง ๆ ทั่วโลก ด้วย DNS CNAME hijacking

Last updated: 23 May 2025

253 Views

สรุปข้อมูล

พบกลุ่มแฮ็กเกอร์ที่ชื่อว่า Hazy Hawk ทำการโจมตีไปยังหน่วยงานรัฐบาลทั่วโลก บริษัทขนาดใหญ่ และสถาบันการศึกษา ด้วยการใช้ประโยชน์จากการตั้งค่า DNS ที่ผิดพลาด เพื่อติดตั้งมัลแวร์และเข้าควบคุม Subdomains ของบริการคลาวด์ที่เลิกใช้งานแล้ว (เช่น Amazon S3 หรือ Azure)

รายละเอียดการโจมตี

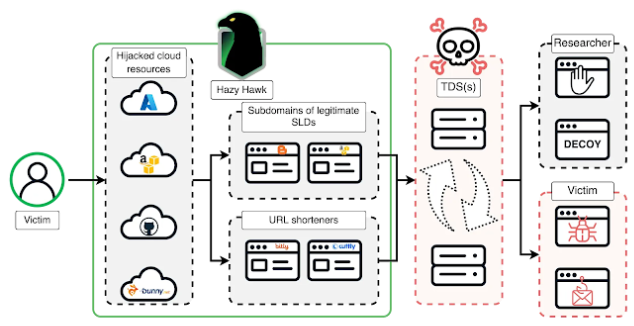

รูปที่ 1: ขั้นตอนการโจมตีของ Hazy Hawk

- เริ่มแรกแฮกเกอร์จะโจมตีแบบ CNAME hijacking โดยอาศัย DNS records ที่เชื่อมต่อไปยังบริการคลาวด์ที่ไม่ได้ใช้งานแล้ว เช่น S3, Azure Web App หรือ GitHub Pages ซึ่งมักจะเกิดขึ้นเมื่อองค์กรเลิกใช้งานบริการดังกล่าวแต่ลืมลบ DNS CNAME record ที่เชื่อมต่อไปยังบริการเหล่านั้น ทำให้แฮกเกอร์สามารถจดทะเบียนทรัพยากรใหม่ในชื่อเดียวกันส่งผลให้แฮกเกอร์สามารถเข้าควบคุม Subdomains รวมถึงเนื้อหาที่แสดงบน Domain เหล่านั้นได้

- หลังจากเข้าควบคุม Subdomains ได้แล้ว แฮกเกอร์จะสร้าง URL อันตรายนับร้อยรายการ โดย URL เหล่านี้จะอยู่ภายใต้ Domain หลักขององค์กรเหยื่อ ซึ่งมีความน่าเชื่อถือสูงบนเสิร์ชเอนจิน ทำให้ลิงก์เหล่านี้มักปรากฏในอันดับต้น ๆ ของผลการค้นหา

- เมื่อเหยื่อทำการคลิกลิงก์เหล่านี้ จะถูกส่งเปลี่ยนเส้นทางผ่านระบบ Traffic Distribution System (TDS) ซึ่งมีหน้าที่วิเคราะห์และคัดกรองผู้เข้าชมเว็บไซต์ โดยพิจารณาจากข้อมูลต่าง ๆ เช่น ประเภทอุปกรณ์ ตำแหน่งที่ตั้ง เว็บเบราว์เซอร์หรือระบบปฏิบัติการที่เหยื่อใช้ และพฤติกรรมของผู้ใช้งาน เพื่อแยกว่าเป็นระบบรักษาความปลอดภัย หรือเหยื่อจริง ๆ

- หากระบบตรวจแล้วว่าเป็นระบบรักษาความปลอดภัย ทางระบบ TDS จะเปลี่ยนเส้นทางไปยังหน้า Decoy เพื่อหลีกเลี่ยงการตรวจจับ แต่หากเป็นผู้ใช้งานจริงจะถูกส่งไปยังเว็บไซต์อันตรายที่จะมี Pop-up เด้งขึ้นมาโดยอัตโนมัติ พร้อมแสดงข้อความหลอกลวง เช่น คลิกเพื่อยืนยันว่าคุณไม่ใช่บอท, คลิกเพื่อดูวิดีโอ หรือ คลิกเพื่อดาวน์โหลดเอกสาร เพื่อหลอกให้เหยื่อกดอนุญาตเปิดใช้งาน Push Notification

ผลกระทบจากการโจมตี

การโจมตีของกลุ่มแฮกเกอร์ Hazy Hawk ส่งผลให้กลุ่มแฮกเกอร์สามารถเข้าควบคุม Subdomain ขององค์กรที่น่าเชื่อถือ และใช้เป็นช่องทางในการแพร่กระจายลิงก์อันตราย เพื่อหลอกเหยื่อให้เปิดใช้งาน Push Notification ซึ่งนำไปสู่การส่งข้อความหลอกลวงอย่างต่อเนื่อง ทำให้เหยื่อเสี่ยงต่อการถูกขโมยข้อมูลส่วนตัว หลอกให้ติดตั้งมัลแวร์

สรุปการโจมตี

การโจมตีเริ่มจากแฮกเกอร์เข้ายึด Subdomain ขององค์กรผ่าน CNAME Hijacking แล้วสร้างลิงก์อันตรายหลอกให้เหยื่อกดเข้าเว็บไซต์ที่แสดง Pop-up เพื่อหลอกให้กด Allow เพื่อเปิด Push Notification จากนั้นแฮกเกอร์ใช้ช่องทางนี้ส่งข้อความหลอกลวงต่อเนื่องเพื่อนำไปสู่การขโมยข้อมูลหรือติดตั้งมัลแวร์

คำแนะนำ

- Awareness Training เรื่องรูปแบบการโจมตีหรือช่องโหว่ให้กับบุคลากรในองค์กร เช่น Push Notification Scam

- หลีกเลี่ยงการเปิด Push Notification จากเว็บไซต์ที่ไม่รู้จัก

- ควรใช้บริการ DNS ที่มีระบบ Protective DNS เพื่อช่วยบล็อกการเข้าถึงเว็บไซต์อันตราย

- ใช้ระบบ Web Filtering และ Proxy Filtering เพื่อตรวจสอบและบล็อกลิงก์อันตรายหรือโดเมนที่ถูก Takeover

- จำกัดสิทธิ์การเข้าถึงเว็บไซต์ ให้สามารถเข้าได้เฉพาะเว็บไซต์ที่ได้รับอนุญาตเท่านั้น

แหล่งอ้างอิง

https://cybersecuritynews.com/hazy-hawk-exploits-organizations/

Related Content