ช่องโหว่ใหม่บน Windows Driver Signature ที่ทำให้ติดตั้ง Kernel Rootkit ได้

สรุปข้อมูล

นักวิจัยจาก SafeBreach ค้นพบวิธีการโจมตีแบบใหม่ที่เรียกว่า Windows Downdate ที่ทำให้ผู้โจมตีสามารถควบคุมกระบวนการอัปเดตของ Windows เพื่อ Downgrade ส่วนประกอบของ Kernel ทำให้สามารถ Bypass Driver Signature Enforcement (DSE) เพื่อติดตั้ง Rootkit บนระบบที่ได้รับการ Patch จนเป็นปัจจุบันแล้วก็ตาม

รายละเอียดทางเทคนิค

- ในการโจมตีที่จะเกิดขึ้นได้นั้น ขั้นแรกผู้โจมตีจะต้องเข้าถึงเครื่องเป้าหมายให้ได้ และมีสิทธิ์เป็นผู้ดูแลระบบ ซึ่งอาจจะมาจากการโจมตีต่าง ๆ เช่น Phishing, การใช้ช่องโหว่จาก Software อื่น ๆ หรือ Malware เป็นต้น

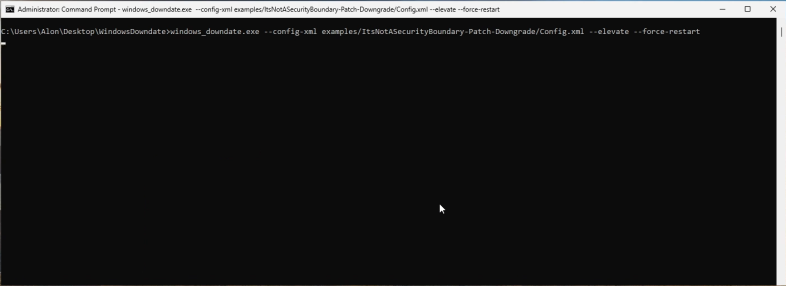

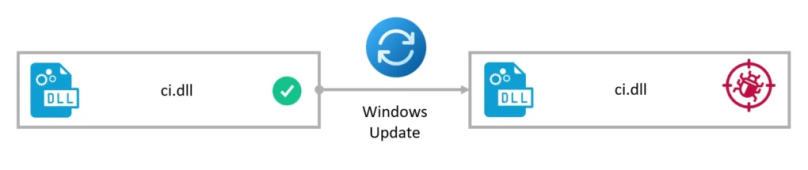

- ต่อจากนั้นจะทำการใช้งาน Windows Downgrade เพื่อควบคุมกระบวนการอัปเดตของ Windows โดยอาศัยช่องโหว่ที่อนุญาตให้ Downdate ไฟล์ระบบสำคัญ ๆ ได้ เช่น ไฟล์ ci.dll ซึ่งเป็นไฟล์ที่ทำหน้าที่ตรวจสอบ Driver Signature

รูปที่ 1 เริ่มต้นใช้งาน Windows Downdate

- Windows Downdate สามารถ Bypass การตรวจสอบของ Windows Update รวมถึงการตรวจสอบความถูกต้องของ Trusted Installer ทำให้การ Downgrade ไฟล์ที่มีช่องโหว่สามารถทำได้โดยไม่มีการแจ้งเตือน

- จากนั้นจะทำการ Downgrade ไฟล์ระบบเช่น ci.dll ไปยังเวอร์ชันที่ยังมีช่องโหว่ ซึ่งจากตัวอย่างการทดสอบใช้เป็นเวอร์ชัน 10.0.22621.1376 โดยจะทำการ Downgrade Windows 11 23h2 ที่มีการ Patch เป็นล่าสุดแล้ว

รูปที่ 2 Process การแทนที่ ไฟล์ ci.dll ที่มีการเพิ่มเวอร์ชันที่มีช่องโหว่เข้าไป

- จากนั้นจะทำการปิด Virtualization-Based Security (VBS) โดยอาจใช้การแก้ไขค่าใน Registry Key เพื่อปิดการใช้งาน VBS และเมื่อ VBS ถูกปิด ผู้โจมตีจะสามารถแทนที่ไฟล์ที่สำคัญ เช่น SecureKernel.exe เพื่อ Bypass ระบบความปลอดภัยที่เกี่ยวกับ Kernel Integrity ได้

- หลังจากกระบวนการทั้งหมดเสร็จสิ้นแล้ว จะทำการรีสตาร์ทระบบ ซึ่งเหมือนกับเป็นการทำ Windows Update จริง ๆ โดยการรีสตาร์ทนี้จะทำให้ไฟล์ที่ถูก Downgrade ไปแล้วถูกโหลดขึ้นมาทำงานใหม่ และเริ่มทำงานบนระบบ

ผลกระทบจากการโจมตี

การโจมตีผ่านช่องโหว่ DSE และ VBS นี้ทำให้ผู้โจมตีสามารถหลีกเลี่ยงการตรวจสอบ Driver Signature และสามารถติดตั้ง rootkit ที่เข้าถึง kernel ได้โดยตรง ทำให้สามารถซ่อนมัลแวร์ เลี่ยงการตรวจจับจากระบบความปลอดภัย และควบคุมระบบได้ อย่างสมบูรณ์ นอกจากนี้ การโจมตียังทำให้ระบบที่ได้รับการอัปเดตกลับไปเป็นเวอร์ชันที่ยังมีช่องโหว่ที่เคยแก้ไขไปแล้วอีกด้วย ซึ่ง ส่งผลให้กระทบต่อความปลอดภัยของข้อมูล รวมถึงความเชื่อมั่นขององค์กรอีกด้วย

แต่อย่างไรก็ตามการโจมตีดังกล่าวต้องอาศัยการเข้าถึงเครื่องของเป้าหมาย และต้องได้สิทธิระดับผู้ดูแลระบบก่อน ถึงจะสามารถ ดำเนินการกระบวนการดังกล่าวได้

คำแนะนำ

- ปัจจุบันทาง Microsoft กำลังพัฒนา Patch เพื่อป้องกันการยกเลิกไฟล์ VBS ที่ไม่อัปเดต ซึ่งหากมีการปล่อยออกมาแล้ว ควรดำเนินการ Patch โดยทันที

- พิจารณาการใช้ EDR เพื่อช่วยในการตวจสอบพฤติกรรมที่ผิดปกติ

- เพิ่มการฝึกอบรมให้กับพนักงานเพื่อให้เข้าใจถึงภัยคุกคามในปัจจุบัน

- จำกัดสิทธิ์การใช้งานของ User

แหล่งอ้างอิง

https://www.safebreach.com/blog/update-on-windows-downdate-downgrade-attacks/