แฮกเกอร์ใช้เครื่องมือ EDRsilencer หลีกเลี่ยง EDR และซ่อนกิจกรรมที่เป็นอันตราย

สรุปข้อมูล

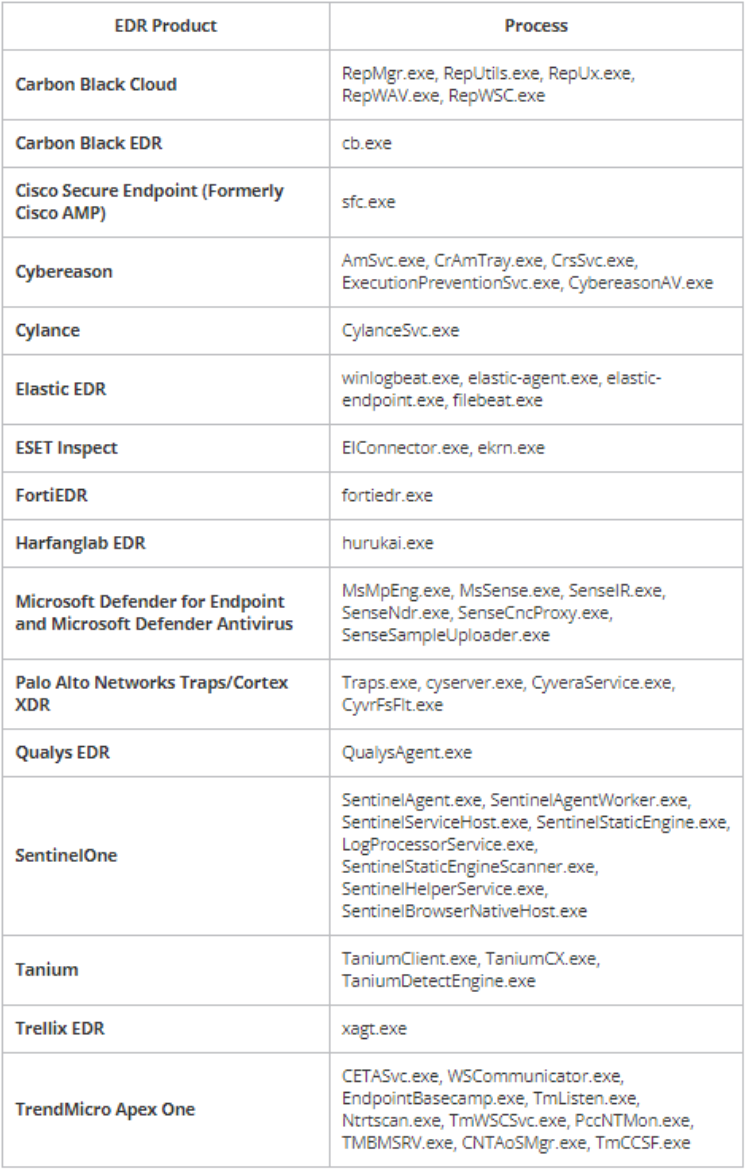

พบแฮกเกอร์ใช้เครื่องมือแบบ Open-Source ที่ชื่อว่า EDRSilencer ในการแทรกแซงการทำงานของ Endpoint Detection and Response (EDR) เพื่อซ่อนกิจกรรมที่เป็นอันตราย โดยเครื่อง EDRSilencer ออกแบบมาเพื่อบล็อคการสื่อสารผ่านเครือข่ายของกระบวนการที่เกี่ยวข้องกับ EDR ที่กำลังทำงานโดยใช้ Windows Filtering Platform (WFP) ซึ่งทำให้ EDR ไม่สามารถส่งข้อมูลตรวจจับหรือแจ้งเตือนกลับไปยัง Consoles ได้ จึงทำให้ยากต่อการระบุและลบมัลแวร์ โดยเครื่องมือนี้รองรับการปิดการทำงานของ Process ที่เกี่ยวข้องกับ EDR หลายแบรนด์ เช่น Microsoft, Elastic, Trellix, Qualys, SentinelOne, Cybereason, Broadcom Carbon Black, Tanium, Palo Alto Networks, Fortinet, Cisco, ESET, HarfangLab, และ Trend Micro เป็นต้น

รายชื่อไฟล์ปฏิบัติการที่เกี่ยวข้องกับ EDR ยี่ห้อต่าง ๆ ที่เครื่องมือ EDRSilencer สามารถปิดการทำงานได้

รายละเอียดการโจมตี

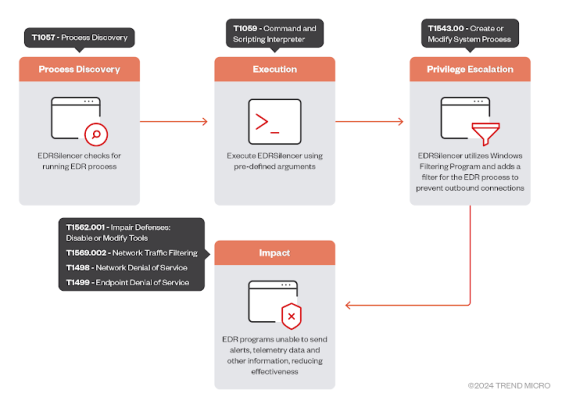

รูปที่ 1: แสดงตัวอย่างการโจมตีของ EDRsilencer

- Process Discovery (T1057): แฮกเกอร์จะใช้เครื่องมือ EDRSilencer ในการตรวจสอบว่ามี EDR Process อะไรที่กำลังทำงานอยู่ในระบบ เพื่อเตรียมการโจมตี

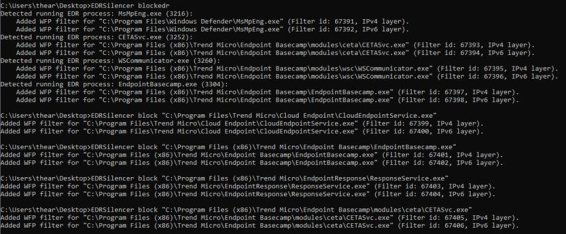

- Execution (T1059): จากนั้นแฮกเกอร์จะเรียกใช้เครื่องมือ EDRSilencer ด้วยการใช้คำสั่ง blockedr เพื่อบล็อก Traffic จาก EDR Process ที่ตรวจพบทั้งหมด หรือใช้คำสั่ง block เพื่อบล็อก Traffic จาก Process โดยเฉพาะ ด้วยการระบุ Full Path ของไฟล์

รูปที่ 2: แสดงการบล็อก Process โดยใช้ Full Path ของไฟล์ .EXE (binary) ของ EDR หรือ Antivirus

- Privilege Escalation (T1543.00): แฮกเกอร์จะใช้เครื่องมือ EDRSilencer ในการตั้งค่า WFP Filters เพื่อบล็อก Outbound Network Communications ทั้งสำหรับโปรโตคอล IPv4 และ IPv6 ซึ่ง Filters เหล่านี้จะถูก Persistent เพื่อให้สามารถทำงานได้แม้ระบบจะถูกรีบูต

- Impact: สุดท้ายแล้ว EDR จะไม่สามารถส่งข้อมูลการตรวจจับ การแจ้งเตือน หรือข้อมูลอื่น ๆ ไปยัง Console ได้ ทำให้มัลแวร์หรือกิจกรรมที่เป็นอันตรายอื่น ๆ สามารถหลีกเลี่ยงการตรวจจับได้

ผลกระทบจากการโจมตี

ผลกระทบจากการโจมตีด้วยเครื่องมือ EDRSilencer ทำให้ระบบรักษาความปลอดภัยขององค์กรอ่อนแอลง เนื่องจาก EDR และ Antivirus ไม่สามารถส่งข้อมูลการตรวจจับและแจ้งเตือนกลับไปยัง Console จัดการได้ สิ่งนี้ทำให้ผู้โจมตีดำเนินกิจกรรมที่เป็น อันตราย เช่น การโจมตีด้วยแรนซัมแวร์ สามารถดำเนินการได้โดยไม่ถูกตรวจจับ

สรุปการโจมตี

เครื่องมือ EDRSilencer ถูกใช้เพื่อหลีกเลี่ยงการตรวจจับจากระบบ EDR และ Antivirus โดยเครื่องมือดังกล่าวสามารถบล็อก Traffic ที่เชื่อมต่อกับ EDR Process ทำให้ EDR ไม่สามารถส่งข้อมูลการตรวจจับและแจ้งเตือนกลับไปยัง Console ได้ ส่งผลให้แฮกเกอร์ที่ดำเนินกิจกรรมที่เป็นอันตรายสามารถดำเนินการได้โดยไม่ถูกตรวจพบ

คำแนะนำ

- ทำการบล็อค Hash ที่ EDR

- ทำการ Full-Scan ที่ Endpoint ทุก ๆ สัปดาห์ เพื่อป้องกันไฟล์อันตราย

- ทำการ Whitelist เฉพาะแอปพลิเคชันที่ได้รับอนุมัติให้ใช้งาน เพื่อจำกัดการทำงานของแอปพลิเคชันที่ไม่ปลอดภัย

- ทำการ Least Privilege โดยกำหนดให้ผู้ใช้งานได้รับสิทธิ์เข้าถึงข้อมูลและทรัพยากรในระบบเฉพาะตามความจำเป็นของงานที่ต้องการทำเท่านั้น

Indicators of Compromise (IoCs)

| เครื่องมือ EDRSilencer | |

| SHA-256 | 721af117726af1385c08cc6f49a801f3cf3f057d9fd26fcec2749455567888e7 |

แหล่งอ้างอิง

https://thehackernews.com/2024/10/hackers-abuse-edrsilencer-tool-to.html