แคมเปญ SEO ของกลุ่ม DragonRank โจมตีไปยังเซิร์ฟเวอร์ IIS ทั่วเอเชียและยุโรป

สรุปข้อมูล

ตรวจพบแคมเปญการโจมตีจากประเทศจีนที่มีเป้าหมายไปยังภูมิภาคต่าง ๆ ทั่วโลกรวมถึงประเทศไทย อุตสาหกรรมที่ตกเป็นเป้าหมายมีทั้งการผลิตเครื่องประดับ สื่อ การวิจัย สุขภาพ โทรทัศน์ การผลิต การขนส่ง เป็นต้น หลังจากที่แคมเปญถูกค้นพบได้ไม่นาน Cisco Talos ได้ตั้งโค๊ดเนมให้แก่แคมเปญนี้คือ "DragonRank"

การโจมตีจะเริ่มจากโจมตี Web Application ที่มีช่องโหว่ เมื่อโจมตีสำเร็จจะทำการติดตั้ง Webshell สำหรับรวบรวมข้อมูลต่างๆบนระบบ จากนั้นจะติดตั้งมัลแวร์ PlugX และ BadIIS สำหรับรวมรวบข้อมูลต่าง ๆ ที่ผู้ใช้งานเว็บไซต์ Request เข้ามาที่ Web Application สุดท้ายจะใช้เทคนิค Search Engine Optimization (SEO) เพื่อโปรโมทเว็บไซต์ที่ถูกติดตั้งมัลแวร์ ให้ติดอันดับผลการค้นหา เทคนิคนี้จะมีรูปแบบที่หลากหลาย เช่น การใส่คำค้นหามากเกินไป (Keyword stuffing) การจัดการลิงก์ย้อนกลับ (Backlink manipulation) และการเปลี่ยนแปลงเนื้อหาหน้าเว็บ (Cloaking) จุดประสงค์ของเทคนิคนี้คือเพิ่มโอกาสการมองเห็นเว็บไซต์ ทำให้มีโอกาสที่จะได้รับข้อมูลของเหยื่อเป็นจำนวนมาก จากการตรวจสอบพบว่ามี Internet Information Services (IIS) มากกว่า 35 แห่งที่ถูกโจมตีสำเร็จ

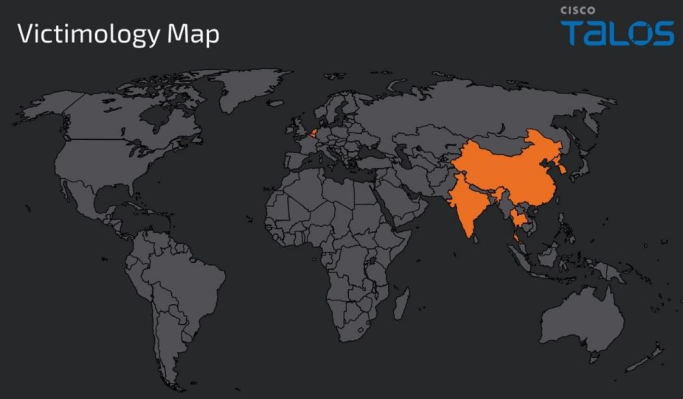

เป้าหมายการโจมตีของกลุ่มแฮกเกอร์ DragonRank

กลุ่มแฮกเกอร์ DragonRank จะโจมตีไปทั่วภูมิภาคต่าง ๆ ทั่วโลก รวมถึงประเทศไทย อินเดีย เกาหลี เบลเยียม เนเธอร์แลนด์และจีน โดยเน้นการโจมตีไปยังอุตสาหกรรมต่าง ๆ เช่น อุตสาหกรรมด้านเครื่องประดับ สื่อ บริการวิจัย การดูแลสุขภาพ การผลิตวิดีโอและโทรทัศน์ การผลิต การขนส่ง องค์กรทางศาสนาและจิตวิญญาณ บริการไอที กิจการระหว่างประเทศ การเกษตรและกีฬา

ขั้นตอนการโจมตี

- แฮกเกอร์เริ่มต้นด้วยการดาวน์โหลด Webshell จากเซิร์ฟเวอร์ C2 เพื่อใช้ Webshell ดังกล่าวในการติดตั้งบนเซิร์ฟเวอร์เป้าหมาย

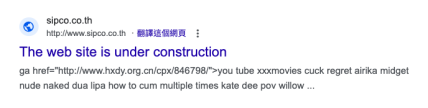

- เมื่อได้ Webshell มาแล้ว แฮกเกอร์จะใช้ประโยชน์จากช่องโหว่ใน phpMyAdmin เพื่อแทรก Webshell ลงในเซิร์ฟเวอร์ Windows ทำให้สามารถเปลี่ยนแปลงเนื้อหาเว็บไซต์ โดยการใส่คีย์เวิร์ดที่ต้องการใช้ในการโจมตี SEO ลงในเว็บไซต์ที่ถูกแฮ็ก เพื่อให้เว็บไซต์อันตรายเหล่านั้นติดอันดับสูงสุดในการค้นหาของ Search Engines

- แฮกเกอร์จะสร้างลิงก์ย้อนกลับ (Backlink) จากเว็บไซต์ที่ถูกโจมตีไปยังหน้าเว็บไซต์เป้าหมายที่แฮกเกอร์ควบคุม

- แฮกเกอร์ใช้เทคนิค Cloaking หรือการซ่อนเนื้อหาจริง ทำให้ Search Engines มองเห็นเนื้อหาเว็บที่แตกต่างจากผู้ใช้งานทั่วไป ซึ่งเป็นการป้องกันไม่ให้เครื่องมือค้นหาจับได้ว่าเป็นการโจมตี

- เมื่อ Webshell ถูกติดตั้งเรียบร้อยแล้ว แฮกเกอร์จะใช้ Webshell ในการติดตั้งมัลแวร์ต่างๆ เช่น PlugX, ASPXspy2, Mimikatz และเครื่องมืออื่น ๆ ลงบนเซิร์ฟเวอร์ Windows IIS

- แฮกเกอร์จะใช้ RDP ในการกระจ่ายมัลแวร์ เช่น BadIIS, GodPotato, PrintNotify Potato ไปยังเซิร์ฟเวอร์ Windows IIS อื่น ๆ เพื่อขโมยข้อมูลสำคัญ หรือเพิ่มสิทธิ์การเข้าถึง

- ต่อมาแฮกเกอร์จะใช้มัลแวร์ PlugX เชื่อมต่อกลับไปยังเซิร์ฟเวอร์ C2 เพื่อให้แฮกเกอร์สามารถควบคุมการโจมตีได้ต่อเนื่อง

ผลกระทบจากการโจมตี

การโจมตีในข่าว DragonRank เป็นการใช้เทคนิค SEO (Blackhat) โดยแฮกเกอร์จะติดตั้ง Webshell ผ่านช่องโหว่ phpMyAdmin ของเซิร์ฟเวอร์ Windows จากนั้นจะติดตั้งมัลแวร์ เช่น PlugX และ BadIIS เพื่อควบคุมเซิร์ฟเวอร์และสร้างลิงก์ย้อนกลับ (backlink) ไปยังเว็บไซต์ที่แฮกเกอร์ควบคุม โดยการเปลี่ยนแปลงเนื้อหาเว็บไซต์เป้าหมาย ทำให้เว็บไซต์อันตรายเหล่านี้ติดอันดับสูงผลการค้นหาของเครื่องมือค้นหา ส่งผลให้ผู้ใช้งานที่ค้นหาข้อมูลอาจคลิกลิงก์ที่นำไปสู่การแพร่กระจายมัลแวร์

- ทำการบล็อค IoCs ตามไฟล์แนบ

- จำกัดสิทธิ์การใช้งาน RDP

- ทำการ Full-Scan ที่ Endpoint ทุก ๆ สัปดาห์ เพื่อป้องกันไฟล์อันตราย

- อัปเดตระบบและซอฟต์แวร์ให้ทันสมัยอยู่เสมอ

แหล่งอ้างอิง

https://blog.talosintelligence.com/dragon-rank-seo-poisoning/